|

tpm secure boot 全开的情况, 品牌机是会自动加密的. |

|

我是自己用的台式机笔记本全部开bitlocker加密(系统盘不开,数据盘开) 密码自己记+秘钥存微软账号+本地和网盘(加密)保存,很多备份 存储秘钥信息的文件类型主要是txt,Excel和Markdown 不怕忘记密码或秘钥,只怕数据外泄(本机自动解密也不开,全部手动输密码解密) 不怎么用电脑的亲戚朋友,全部帮他们关了bitlocker加密 |

| 楼上这么多人没脑子,别人说什么就信什么 |

数不清 发表于 2023-6-8 10:17 见了鬼了,果断解密中……  |

Skyrim 发表于 2023-6-11 13:45 朋友眼睛不错 |

|

即便微软真的对你那一堆破烂文件感兴趣,整个Windows系统,哪里不能开个后门? 你骂“默认打开BitLocker加密”的设置,我没有任何意见。但是能说出“微软利用bitlocker加密来窃取用户信息”的人,我想知道脑子里面到底缺了多少根筋,才能形成这么大的脑洞啊? |

|

是否开启 BitLocker 加密是由 OEM 厂商在 BIOS 内配置的策略 只不过早期的 Windows 系统并未严格执行此策略, 也就是 OEM 厂商配置了此设备应该加密的策略, Windows 也不会自动开启加密 而在较新的 Windows 中, 就会按照加密策略执行了 |

数不清 发表于 2023-6-8 10:17 这是变相 抢钱啊 |

|

本帖最后由 Skyrim 于 2023-6-11 13:47 编辑 我以前c盘试过给加密,重做系统的时候手打了5 60位的密钥。还好微软账户里能看到密钥。以前刚开始升win11那段时间不会搞,不知道动了什么选项加密的 |

|

win10 不是很老的版本开始 已经是这样了 这不是真正的bitlocker 更类似一个准备状态 像是准备好了给你开bitlocker 你可以在这完全取消, 不取消也不会影响什么的 在一些pe还是能看到并且操作打开 |

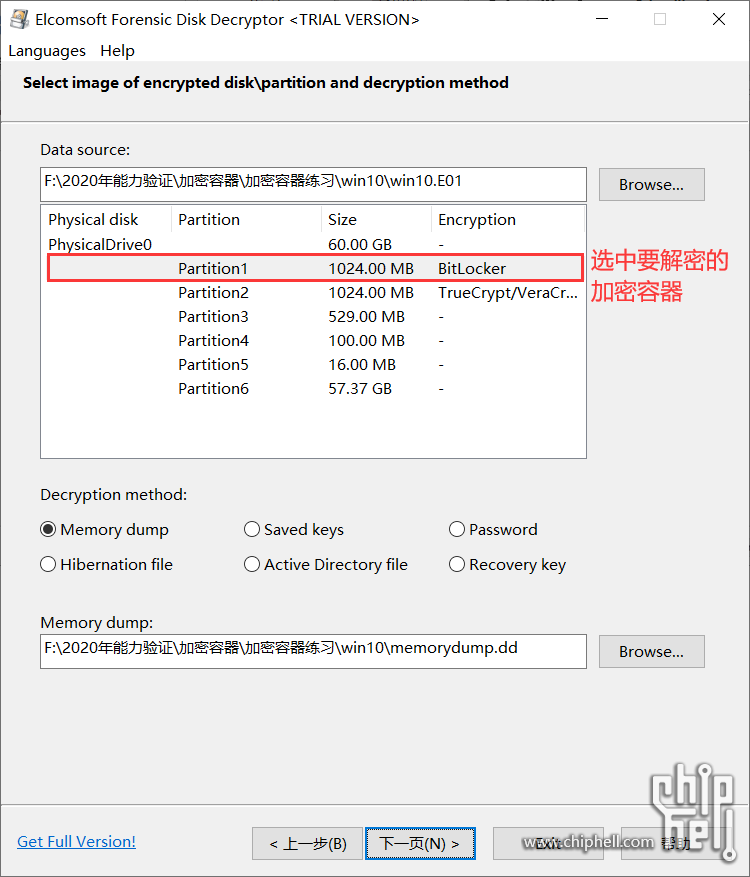

沙悟净@蓝领 发表于 2023-6-8 19:08 你也不看看你贴的都是什么玩意 把磁盘dump成镜像,从里面找到hiberfil.sys并dump成raw,本质还是从内存dump里提取出密钥,前提是目标系统需要启用了休眠 如果本来就禁了休眠,没有hiberfil.sys,他提取个鬼  |

沙悟净@蓝领 发表于 2023-6-8 19:08 你帮楼上破一下吧,加油 |

本帖最后由 沙悟净@蓝领 于 2023-6-9 11:18 编辑 evangelion_air 发表于 2023-6-8 18:48 我才笑死,事先输入密钥了吗?事先知道密钥了吗? 把锁住的BitLocker卷制作成dd卷挂在kali虚拟机上然后通过提取FVEK,事先输入密钥了吗? 小偷到家门口,发现钥匙放在门缝,这不是留的后门是啥 |

沙悟净@蓝领 发表于 2023-6-8 18:01 我帮你生成了一个bitlocker虚拟磁盘文件,里面只有一个txt文本文件,写了一行文本,对这个后门挺感兴趣的,麻烦能利用后门得到里面的内容吗 https://t.wss.ink/f/bema41eus1v |

本帖最后由 evangelion_air 于 2023-6-8 18:54 编辑 沙悟净@蓝领 发表于 2023-6-8 18:23 我真的笑死,真的有人打那么多字就是为了打自己脸,搁这秀下限 你贴这么多内容不都是在说从休眠文件找出内存数据dump出来密钥然后解锁bitlocker吗,甚至最后aes解密部分就没说,闹了半天dump出一个加密的玩意,aes怎么过一个字没提 整那么长一段和bitlocker有没有后门有啥关系,你倒是证明了bitlocker只能靠密钥解锁 你让人小偷都进家了你跟我说他在房间里找到了大门钥匙能开大门 |

本帖最后由 沙悟净@蓝领 于 2023-6-8 18:25 编辑 evangelion_air 发表于 2023-6-8 18:05 你哪儿看到事先知道密钥了?如果事先知道密钥还需要破解吗?直接解锁就行了 破解过程: 一个vmdk格式的硬盘,首先需要将它转换成dd格式的镜像 $qemu-img convert -f vmdk win7.vmdk -O raw win7.dd 然后将该dd格式拷贝到kali虚拟机中 1)确定分区布局并识别BitLocker卷 $fdisk -l win7.dd 从扇区41947136开始的最后一个分区是受BitLocker保护的。可以通过查看文件系统头来验证它。使用BitLocker加密的卷将具有与标准NTFS标头不同的签名。BitLocker加密卷以“-FVE-FS-”签名开头。 $hexdump -C -s $((512*41947136)) -n 16 win7.dd 2)找到并转换休眠文件 从扇区4096开始($Boot文件的物理扇区)以只读模式安装系统卷。 $sudo mount -o loop,ro,offset=$((512*4096)) win7.dd /mnt/1 挂载后的C盘的NTFS卷,可以发现休眠文件 转换休眠文件hiberfil.sys为原始数据格式RAW以便进行进一步的取证分析。 Hibernation File也就是系统的休眠文件Hiberfil.sys,位于系统卷的根目录下。windows在系统休眠时,将物理内存中的数据(包括系统运行时的状态数据)dump到Hiberfil.sys,并生成一个有效的文件头。下次系统开机的时候,利用hiberfil.sys文件中的数据恢复系统。 $volatility -f /mnt/1/hiberfil.sys --profile Win7SP1x64 imagecopy -O hiberfil.raw 这里用到了volatility的imagecopy插件 limagecopy:将任何现有类型的地址空间(例如,崩溃转储,休眠文件,virtualbox核心转储,vmware快照或live firewire session)转换为原始内存映像 3)使用bitlocker插件提取FVEK 该插件扫描内存映像以查找BitLocker加密分配(内存池)并提取AES密钥(FVEK: 完整的卷加密密钥)。 $volatility -f hiberfil.raw --profile Win7SP1x64 bitlocker 我们可以看到分析出了FVEK以及TWEAK,采取的加密方式为AES-128,如果是win8以上,可能会出现AES-256。 4)解密并访问卷 使用先前提取的FVEK动态解密bitlocker卷。 $sudo bdemount -k 45b25efb68c5fb59fa9ca19c5dfa219b:7910dec84edd8b03fa639bd3be6be63a -o $((512*41947136)) win7.dd /crypt/1 最后挂载并访问解密后的文件系统。 $sudo mount -o loop,ro /crypt/1/bde1 /mnt/2 $ls /mnt/2 |

| 我都是手动把所有盘的 BitLocker 开起来,这样比较安心 |

沙悟净@蓝领 发表于 2023-6-8 18:01 你觉得你这图里memory dump是干啥的,recovery key又是从哪来的? 你发的图难道不是正好作证了bitlocker只能用密钥解开吗? |

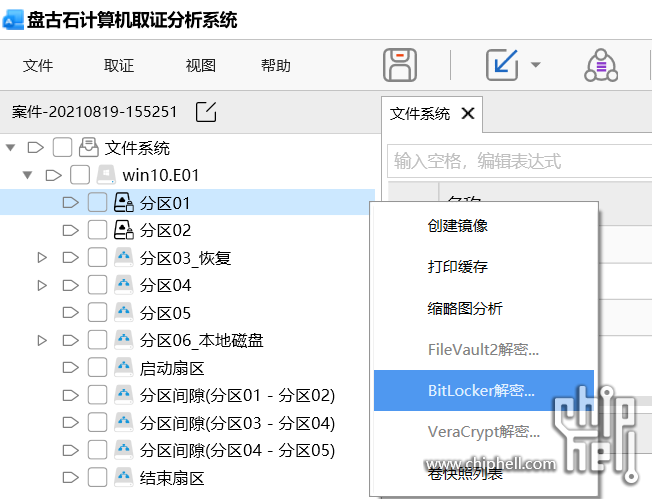

本帖最后由 沙悟净@蓝领 于 2023-6-8 18:03 编辑 evangelion_air 发表于 2023-6-8 17:53 如果bitlocker没有后门,那为什么取证软件可以轻松获取到恢复密钥?

|

沙悟净@蓝领 发表于 2023-6-8 16:52 账号密码都存在keepass里, 用证书+密码加密, 用起来比较方便, 还能自动填充 |

| 怎么看有没有被加密啊 |

用的改版系统,没这情况 |

沙悟净@蓝领 发表于 2023-6-8 10:35 现在启动盘喜欢用ventoy, 放几个iso进去自己选就好...还不影响u盘 |

沙悟净@蓝领 发表于 2023-6-8 16:17 说话都得讲证据不是吗,bitlocker你完全可以不联网的机器进行加密,密钥就在本地,谁说一定要保存在ms服务器的? 能保存密钥在云端就代表有后门?那1Password BitWarden之流是不是都有后门? 假设ms明文保存密钥,知道你密钥是什么,硬盘都在你手里,他有密钥有啥用? tpm设备都在国内合法开卖,也没见国家安全局有跳出来说这玩意有后门 全凭一张嘴是吧 |

夏威夷的日出 发表于 2023-6-8 15:42 你是不是在搞笑,如果系统坏了磁盘加密就无解了那要密钥干什么,要tpm干什么? |

本帖最后由 沙悟净@蓝领 于 2023-6-8 17:47 编辑 uuyyhhjj 发表于 2023-6-8 17:37 先看完整好不好?VeraCrypt的虚拟磁盘格式决定了每次输密码都要10多秒的延迟,暴力破解每次输密码都要等10多秒确认时间,而RAR不需要等这么长的时间,暴力破解更快 |

| 以前笔记本的副盘吃过一次亏,现在笔记本都是到手就关掉这个bitlocker功能 |

沙悟净@蓝领 发表于 2023-6-8 17:35 RAR又没有曝出后门,爆破难度取决于你的密码长度,看了这个贴子发现好多人连钥匙跟后门都分不清 |

hsy-x 发表于 2023-6-8 17:29 RAR相对容易暴力破解,VeraCrypt加载虚拟磁盘确认密码有延迟,暴力破解的难度相对很大 |

Archiver|手机版|小黑屋|Chiphell

( 沪ICP备12027953号-5 ) 310112100042806

310112100042806

GMT+8, 2025-7-21 14:36 , Processed in 0.013114 second(s), 9 queries , Gzip On, Redis On.

Powered by Discuz! X3.5 Licensed

© 2007-2024 Chiphell.com All rights reserved.